Состояние безопасности в мире Windows немного вышло из под контроля. У этой проблемы столько «сторон», но реальность всегда одинакова. Реальность защиты среды Windows представляет собой остатки мира ИT и OС. Каждая ОС уязвима и обычно самые популярные продукты подвергаются атакам в силу огромного количества компьютеров, которые могут стать потенциальной жертвой вирусов/червей. В случае с червем ConFlicker история повторяется. «Стороны» включают тех, кто говорит, что Microsoft ненадежна в плане безопасности, Microsoft не знает, как защищать ОС; Microsoft безопасна, если люди просто обновляют свои компьютеры, Microsoft надежна если компании не позволяют пользователям быть локальными администраторами, и этот список можно долго продолжать. Для ConFlicker обновление было выпущено спустя несколько часов после того, как червь проявился, однако количество компаний, подвергшихся заражению этим червем, продолжает расти. Почему так происходит? Логика говорит о том, что компьютеры не обновляются должным образом! В этой статье мы рассмотрим некоторые способы, которые можно использовать для защиты компьютеров от заражения червем ConFlicker. Они основаны на том, как червь атакует систему.

Основная информация о ConFlicker

ConFlicker имеет две разновидности с момента своего первого появления в ноябре 2008. Первая разновидность была не такой серьезной, как вторая, что и понятно. Вы можете прочитать информацию о ConFlicker, выпущенную компанией Microsoft в своем обновлении безопасности MS08-067 здесь. Следующее поколение ConFlicker было выпущено в декабре 2008, и имело более широкое распространение и более серьезные последствия атак. О новом черве можно прочитать здесь.

ConFlicker, в своей новой форме, атакует систему на различных уровнях, при каждой возможности пытаясь внедриться, в надежде, что он останется незамеченным, к тому же его будет сложно удалить, если он будет обнаружен. ConFlicker атакует следующие области компьютера:

- Создает скрытый DLL файл с различными именами в папке Windows System.

- Создает скрытый DLL файл в папке %ProgramFiles%\Internet Explorer или %ProgramFiles%\Movie Maker.

- Создает запись в системном реестре в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run.

- Загружается в качестве службы в реестре в разделе HKLM\SYSTEM\CurrentControlSet\Services.

- Пытается копировать себя на целевые машины в ресурс ADMIN$, используя текущие мандаты зарегистрированного пользователя.

- Пытается «взломать пароль пользователя» для SAM целевой локальной машины, используя общие слабые пароли.

- Создает удаленное запланированное задание на целевой машине (если имя пользователя и пароль взломаны).

- Копирует себя на все сопоставленные и съемные носители.

- Создает файл autorun.inf на всех носителях, приводы которых используют функцию AutoPlay, если она включена, тем самым запуская червя в зараженный ресурс во время автозапуска.

- Запрещает просмотр скрытых файлов.

- Изменяет TCP настройки системы, для разрешения большого количества одновременных подключений.

- Удаляет ключ реестра для Windows Defender.

- Сбрасывает системные точки восстановления.

- Загружает файлы с различных веб сайтов.

Как вы видите, ConFlicker является очень активным червем, заражающим несколько различных областей операционной системы, папок, системного реестра, и прочие ключевые области системы.

Получение обновления

Лучшим решением по защите от ConFlicker будет получение патча от компании Microsoft здесь.

Вы заметите, что для Windows Vista и Windows 2008 уровень уязвимости отмечен как ‘Important’ (важный), поскольку возможности защиты этих ОС более эффективные чем у предыдущих версий.

Параметры групповой политики, помогающие защититься от ConFlicker

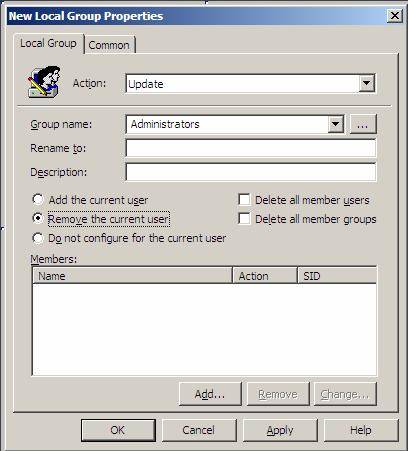

Первое и самое главное, если пользователь компьютера, подвергшегося атаке, НЕ является членом группы локальных администраторов, то у червя возникнут трудности с заражением компьютера. Итак, во избежание заражения нужно использовать Привилегии групповой политики для удаления учетной записи пользователя из группы локальных администраторов. Эта политика расположена в Конфигурация пользователя (User Configuration)\ Привилегии (Preferences)\ Настройки панели управления (Control Panel Settings)\ Локальные пользователи и группы (Local Users and Groups). Вам нужно настроить политику локальной группы для администраторов, затем нажимаете на кнопку под названием ‘Удалить текущего пользователя (Remove the current user)’, показанную на рисунке 1.

Рисунок 1: Удаление учетной записи текущего пользователя из группы локальных администраторов

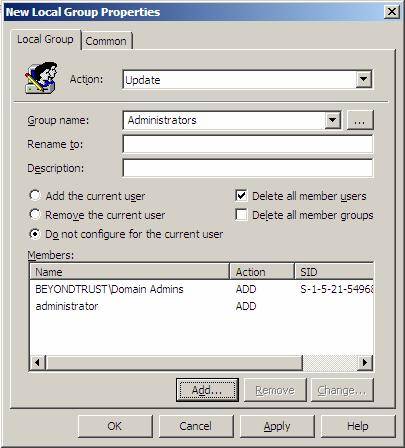

Поскольку червь попытается перечислить, а затем атаковать локальный список имен пользователей на целевом компьютере, следует также убедиться, что в локальном SAM каждого компьютера отсутствуют дополнительные учетные записи пользователя. Это можно легко исправить, используя ту же политику, показанную на рисунке 1, а также для включения удаления всех пользователей из группы локальных администраторов, как показано на рисунке 2.

Рисунок 2: Удаление все пользователей, входящих в состав группы локальных администраторов

Заметка: на рисунке 2, учетные записи группы администраторов домена и локальных администраторов можно принудительно внести в группу локальных администраторов, что является лучшей методикой безопасности.

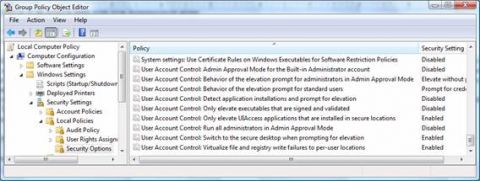

Хотя следующая настройка не доступна в Windows XP или Server 2003, это отличная настройка для Windows Vista и Server 2008. Групповая политика управляет всеми областями UAC и может централизовано управлять тем, как UAC настроена для администраторов и стандартных пользователей. UAC должна быть включена и затем должна запросить согласие (для администраторов) или в неуправляемой манере отклонить повышение прав (для стандартных пользователей). Это не позволит вирусам, червям и прочему вредоносному коду выполнять задачи, изменяющие файлы ОС и реестр. Эти действия должны выполняться только в фоновом режиме, когда пользователь пытается выполнить одну из задач администрирования. ConFlicker пытается записать себя в различные защищенные файлы, папки и записи реестра в фоновом режиме и изменить их. Эти параметры UAC можно найти в Конфигурация компьютера \Политики \Настройки Windows \Настройки безопасности \Локальные политики \Опции безопасности. На рисунке 3 приведен полный список параметров UAC, которые можно настроить.

Рисунок 3: Параметры UAC контролируют доступ на компьютерах Windows Vista и Server 2008

Заметка: Для дополнительной информации о конфигурации и понимании UAC обратитесь к статье ‘ Пять основных причин безопасности для использования Windows Vista‘.

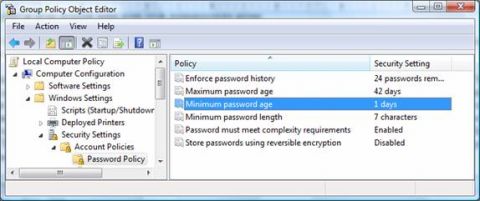

Последний набор параметров групповой политики, который необходимо настроить, связан с паролями для учетных записей. Поскольку ConFlicker пытается угадать пароль, очень важно убедиться в том, что политики паролей настроены на требование длинных и сложных паролей. Это обычно достигается через политику стандартного домена для доменов Active Directory, но эти параметры можно также настроить в локальном объекте групповой политики на отдельных компьютерах. Параметры политики паролей расположены в Конфигурации компьютера \Настройки Windows \ Настройки безопасности \Локальные политики \Политики учетных записей, как показано на рисунке 4.

Увеличить

Рисунок 4: Политики паролей ограничивают сложность и простоту паролей, которые используются для пользовательских учетных записей.

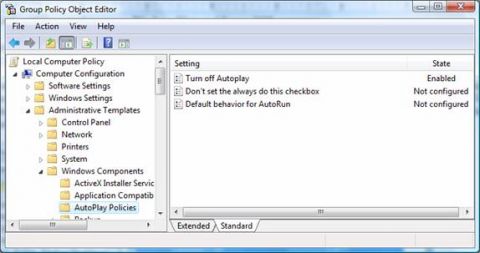

Последний параметр групповой политики настраивается для управления функцией AutoPlay. Поскольку ConFlicker записывается на съемные носители, которые управляются функцией AutoPlay, червь может инициироваться путем размещения файла autorun.inf на съемный носитель. Однако если AutoPlay отключен, это действие запрещено. Чтобы отключить AutoPlay с помощью групповой политики, перейдите к Конфигурация компьютера \Административные шаблоны \Компоненты Windows, как показано на рисунке 5.

Увеличить

Рисунок 5: AutoPlay можно отключить в групповой политике

Заключение

К сожалению, ConFlicker распространяется в силу недостатка контрмер со стороны всей отрасли. Исправление было доступным, равно как возможность обезвредить червя с момента его появления. Если бы администраторы, компании и пользователи предприняли меры по предотвращению дальнейшего распространения червя, угроза бы миновала. Но до этого времени, червь будет продолжать распространяться. Вот почему необходимо принять немедленные меры по предотвращению распространения данного червя. Лучшими действиями будет настройка групповой политики на запрещение доступа к системе и улучшение безопасности паролей. Запрещение доступа ConFlicker к системе является простой задачей, до тех пор пока система настроена на запрещение фонового доступа с правами администратора. Защита паролей тоже очень проста и ее нужно настроить на использование соответствующей длительности и сложности. Имея такие параметры, ваша система будет надежно защищена от таких червей, как ConFlicker.