Работа с маршрутизатором Cisco и операционной системой Internetworking Operating System (IOS) — отличный способ поэкспериментировать с сетевыми концепциями и оборудованием с пользой для карьерного роста. Таким образом можно получить практический опыт использования IOS, установив маршрутизатор Cisco на границе с Internet в тестовой лаборатории или в домашнем офисе. Повышенная гибкость маршрутизатора Cisco (с более детальным управлением, чем устройства Linksys и NETGEAR, обычно используемые дома) полезна, если впоследствии потребуется расширить инфраструктуру, например подключить внутренний брандмауэр Microsoft ISA Server. Работа с маршрутизатором Cisco и операционной системой Internetworking Operating System (IOS) — отличный способ поэкспериментировать с сетевыми концепциями и оборудованием с пользой для карьерного роста. Таким образом можно получить практический опыт использования IOS, установив маршрутизатор Cisco на границе с Internet в тестовой лаборатории или в домашнем офисе. Повышенная гибкость маршрутизатора Cisco (с более детальным управлением, чем устройства Linksys и NETGEAR, обычно используемые дома) полезна, если впоследствии потребуется расширить инфраструктуру, например подключить внутренний брандмауэр Microsoft ISA Server.

В данной статье представлены основные этапы установки маршрутизатора Cisco для организации доступа к малой сети через Internet. Предполагается, что читатели обладают необходимыми минимальными знаниями об операционной системе IOS, в том числе о процедуре регистрации и способах сохранения и сброса конфигурации. Важно хорошо понимать принципы организации сетей, в частности преобразования сетевых адресов Network Address Translation (NAT). В статье не описываются способы организации доступа SSH и защиты списков доступа. Желающие могут самостоятельно получить более подробную информацию, если это требуется для дальнейших экспериментов.

Необходимые ресурсы

Требуется маршрутизатор Cisco, располагающий, по крайней мере, двумя интерфейсами Ethernet. Модели 806, 836, 851 и 871 удобно применять дома или в малом офисе, они на это и рассчитаны. Модель 851 можно купить в Internet-магазине за несколько сотен долларов. Однако модель 2610 столь же эффективна и, возможно, уже установлена в шкафу для оборудования в офисе, и ее можно попросить на время.

Необходим маршрутизатор с операционной системой IOS 12.2 или более новой. Данная статья написана на примере маршрутизатора Cisco 851W и IOS 12.4, с активным брандмауэром IOS.

Также необходим кабель консоли Cisco (rollover cable). На одном его конце находится восьмипозиционный, восьмипроводниковый модульный разъем для подключения к маршрутизатору; на другом — последовательный разъем DB-9. В последние годы кабели консоли, поставляемые вместе с оборудованием Cisco, окрашивались в голубой цвет.

Необходим компьютер с последовательным портом DB-9. По опыту, преобразователи между USB и последовательным портом вполне пригодны для такого применения. Кроме того, на компьютере должна быть установлена программа эмуляции терминала. Для Windows XP применялась HyperTerminal компании Hilgraeve, но программа была удалена из Windows Vista. Пользователи Vista могут загрузить HyperTerminal Private Edition 6.3 по адресу www.hilgraeve.com/htpe/download.html. Пользователи Mac OS X могут выполнить поиск ZTerm с помощью Google, а пользователи Linux — поиск с ключевым словом minicom.

Подключение маршрутизатора к компьютеру и запуск программы эмуляции терминала

Подключите маршрутизатор к компьютеру через кабель консоли и запустите программу эмуляции терминала. Параметры порта — 9600,8,N,1. Если нет опыта подключения устройства непосредственно через асинхронное последовательное соединение, полезно попросить о помощи специалиста, имеющего опыт работы с продуктами Cisco.

Начните с команды enable для перехода в привилегированный режим EXEC. Затем введите команду erase startup-config, чтобы получить пустую конфигурацию. Перезапустите маршрутизатор с помощью команды reload. Дайте отрицательный ответ на приглашение IOS войти в диалоговое окно начальной настройки.

Эти шаги могут показаться непонятными тем, кому ранее приходилось работать только с устройствами Cisco, функционирующими в производственной среде. Некоторым администраторам привычнее использовать для настройки оборудования Telnet, а еще лучше SSH. Такой вариант не подходит, если нужно начать с чистой конфигурации, поскольку в этом случае доступ через Telnet или SSH поначалу невозможен.

Идентификация интерфейсов маршрутизатора

Взгляните на заднюю панель маршрутизатора и определите, какие порты Ethernet будут использоваться для каких целей. Один порт будет применяться для подключения к устройству доступа в глобальную сеть WAN, такому как кабельный модем; другой будет подключаться к локальной сети. Если используется устройство 851W, обратите внимание на маркировку: FastEthernet4 — интерфейс WAN, а порты с FastEthernet0 до FastEthernet3 — интерфейсы локальной сети.

Если маркировка на интерфейсах маршрутизатора отсутствует, можно ввести команду

show ip interface brief

из привилегированного режима EXEC, чтобы выяснить имена.

Настройка IP-адресов

Теперь можно начинать собственно установку. Из привилегированного режима EXEC (если он не активен, введите команду enable) запустите режим настройки терминала с помощью команды

configure terminal

Введите команду

no ip domain lookup

чтобы предотвратить попытки IOS преобразовать имена доменов, введенные с опечатками. Пользователи, уверенные в безошибочности вводимых данных, могут пропустить этот шаг.

Также полезно ввести команду

no logging console

чтобы IOS не выводила сообщения syslog в консоль во время работы. Они очень мешают в процессе ввода данных с клавиатуры.

Теперь все готово, чтобы назначить IP-адрес для интерфейса локальной сети. В модели 851W, на которой основана данная статья, это делается на виртуальном интерфейсе BVI1, соответствующем физическим интерфейсам локальной сети. В других маршрутизаторах, возможно, придется обратиться к физическим интерфейсам. Введите

interface <interface_name>

чтобы перейти в режим конфигурации для этого интерфейса. Команда для модели 851W:

interface BVI1

Теперь нужно назначить интерфейсу IP-адрес:

ip address <адрес> <маска сети>

Я использую 192.168.100.1 с маской класса C, поэтому команда выглядит следующим образом:

ip address 192.168.100.1

255.255.255.0

Команда показана на двух строках, но в действительности ее нужно вводить одной строкой. При желании можно использовать представление Classless Inter-Domain Routing (CIDR), тогда команда будет выглядеть следующим образом:

ip address 192.168.100.1/24

Нужно также настроить интерфейс WAN на использование протокола DHCP, чтобы получить для него IP-адрес. Для этого введите

interface FastEthernet4

а следом команду

ip address dhcp

затем используйте команду exit для выхода из режима настройки интерфейса.

Настройка списков доступа

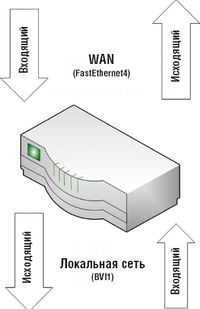

Затем требуется настроить два списка доступа, применяемые к входящим соединениям. Обратите внимание, что в остальной части статьи часто используются термины «входящий» и «исходящий». Как показано на рисунке, «входящим» именуется трафик, поступающий на интерфейс; «исходящим» именуется трафик, покидающий его. В листинге 1 показаны два списка доступа: первый применяется к интерфейсу локальной сети (в данном случае, BVI1), а второй — к интерфейсу WAN (в данном случае FastEthernet4). Затем требуется настроить два списка доступа, применяемые к входящим соединениям. Обратите внимание, что в остальной части статьи часто используются термины «входящий» и «исходящий». Как показано на рисунке, «входящим» именуется трафик, поступающий на интерфейс; «исходящим» именуется трафик, покидающий его. В листинге 1 показаны два списка доступа: первый применяется к интерфейсу локальной сети (в данном случае, BVI1), а второй — к интерфейсу WAN (в данном случае FastEthernet4).

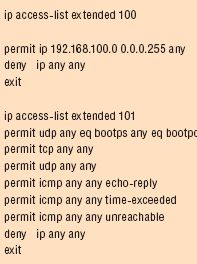

Список доступа 100 будет применяться к интерфейсу локальной сети. В первой строке назначается список доступа, а маршрутизатор переводится в режим настройки списка доступа. В следующей строке разрешается прохождение в интерфейс любого IP-трафика, соответствующего сети (192.168.100.0/24). Маска подсети может выглядеть странно, но это не опечатка. В списках доступа IOS используются инверсные маски подсети. Их несложно вычислить вручную, вычитая каждый октет обычной маски из 255. Таким образом, маска 255.255.252.0 превращается в 0.0.3.255, 255.252.0.0 превращается в 0.3.255.255 и т. д.

В третьей строке запрещается вход в интерфейс локальной сети любого другого трафика. В конце всех списков доступа неявно содержится deny all, но имеет смысл явно ввести строку deny, чтобы знать, где кончается список доступа, и упростить чтение конфигурации. Последняя строка выводит маршрутизатор из режима настройки списка доступа.

Список доступа 101 будет применяться к интерфейсу WAN. В первой строке назначается список доступа, а маршрутизатор переводится в режим его настройки. В данном примере используется кабельный модем, поэтому в следующей строке трафику DHCP (bootps и bootpc) разрешается вход в интерфейс WAN. Без этой записи интерфейс WAN никогда бы не принял публичный IP-адрес, и доступ в Internet был бы невозможен. Такую же конфигурацию можно использовать в тестовой лаборатории, если установлен DHCP-сервер и администраторы сети не возражают против эксперимента. В третьей и четвертой строках разрешается прохождение в интерфейс WAN любого трафика TCP и UDP из любого источника, направляемого в любое место назначения.

В пятой, шестой и седьмой строках разрешается любой трафик ICMP, который исходит из любого источника; направляется в любое место назначения; является ответом ping, сообщением об истечении времени или недоступности, поступающим в интерфейс WAN. Осторожно выбирайте типы ICMP-трафика, разрешенного в сети, так как протокол ICMP уязвим для различных атак, особенно с отказом в обслуживании (DoS). Однако эти три строки необходимы для применения команд ping и traceroute в целях диагностики. Две последние строки — такие же, как в списке доступа локальной сети.

Настройка базовой проверки TCP/UDP/ICMP

Воспользуйтесь встроенными функциями брандмауэра, если они есть в версии IOS. Брандмауэр IOS не обеспечивает глубокой инспекции на прикладном уровне, как, например, в брандмауэре ISA Server, но задействовать его стоит по двум причинам. Во-первых, дабы убедиться, что трафик, заявленный как TCP, UDP или ICMP, действительно принадлежит протоколам TCP, UDP или ICMP. Во-вторых, проверка позволяет управлять доступом на основе контекста Context-Based Access Control (CBAC). С помощью CBAC операционная система IOS может создавать динамические записи в списке доступа, разрешая прохождение обратного трафика через маршрутизатор. Приведенные выше списки доступа очень общие (например, разрешен весь трафик TCP), поэтому после того, как будет получена работоспособная конфигурация, наверняка потребуется применить более строгие условия, назначить внутренние серверы, доступные из Internet, и т. д. После того как это будет сделано, CBAC обеспечит прохождение обратного трафика через маршрутизатор. Например, при просмотре Amazon.com CBAC динамически помещает записи в исходящий список доступа, применяемый к внешнему (WAN) интерфейсу, чтобы разрешить поступление в маршрутизатор обратного трафика из Amazon.com. Когда соединение разрывается, эти записи автоматически удаляются.

Обязательно установите порог тайм-аута TCP SYN, чтобы предотвратить flood-атаки SYN с отказом в обслуживании:

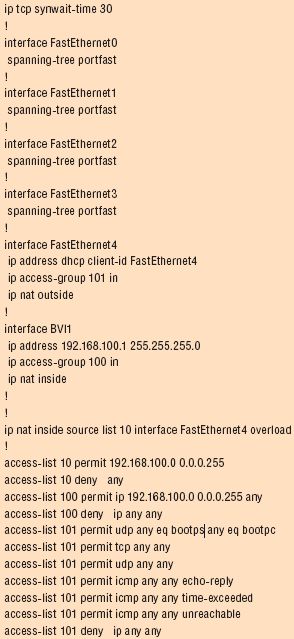

ip tcp synwait-time 30

Эта команда указывает IOS на необходимость закрыть любой TCP-сеанс, не установленный в течение 30 секунд.

Затем назначьте отдельные правила проверки для ICMP, TCP и UDP:

ip inspect name InspectRule icmp

ip inspect name InspectRule tcp

ip inspect name InspectRule udp

InspectRule можно заменить другим именем.

Применение списков доступа и правил проверки

Примените как списки доступа, так и правила проверки к соответствующим интерфейсам во входящем направлении. Для интерфейса WAN (в данном случае FastEthernet4) нужно сначала войти в режим настройки интерфейса:

interface FastEthernet4

Затем примените список доступа:

ip access-group 101 in

Обратите внимание, что используется access-group, а не access-list. Примените правило проверки:

ip inspect InspectRule in

Наконец, выйдите из режима настройки интерфейса:

exit

Введите для интерфейса локальной сети (в данном примере BVI1):

interface BVI1

ip access-group 100 in

ip inspect InspectRule in

exit

Стоит отметить, что правило проверки IP в исходящем направлении можно применить наряду или вместо входящего направления.

Настройка NAT

Теперь необходимо настроить NAT на преобразование адресов между внутренней сетью 192.168.100.0/24 и общедоступным Internet. Подготовьте список доступа, используемый только для NAT:

ip access-list standard 10

permit 192.168.100.0 0.0.0.255

deny any exit

Как и ранее, первая строка переводит маршрутизатор в режим настройки списка доступа. Обратите внимание, что список доступа — обычный, а не расширенный. С помощью обычных списков доступа разрешается или запрещается только трафик из указанных IP-адресов или сетей. В них нельзя указать место назначения или тип трафика, как в расширенных списках доступа. Во второй строке указывается трафик, который нужно преобразовать. Приведенный выше код разрешает преобразование трафика внутренней локальной сети для Internet. В третьей строке запрещается преобразование любого другого трафика, а в четвертой маршрутизатор выводится из режима настройки списка доступа.

Затем для операционной системы IOS указываются интерфейсы, которые будут участвовать в преобразовании сетевых адресов:

interface BVI1

ip nat inside

exit

interface FastEthernet4

ip nat outside

exit

Эти строки указывают операционной системе, что интерфейс локальной сети, BVI1, будет содержать адреса, которые нужно преобразовать, а интерфейс WAN, FastEthernet4, содержит адреса, в которые будут преобразованы внутренние адреса.

Наконец, вводится собственно инструкция NAT (в одной строке):

ip nat inside source list 10

interface FastEthernet4 overload

Команда указывает IOS, что нужно преобразовать все адреса в списке доступа 10 в адреса, назначенные интерфейсу FastEthernet4. Ключевое слово overload позволяет разделять один публичный адрес между несколькими внутренними частными адресами.

Активизация интерфейсов и отключение STP

Для тестирования конфигурации почти все готово. Но сначала нужно убедиться, что ни один из интерфейсов не находится в закрытом состоянии. Для FastEthernet4 введите:

interface FastEthernet4

no shutdown

exit

Процедуру следует повторить для каждого физического интерфейса маршрутизатора.

На данном этапе можно отключить кабель консоли и подключить компьютер к порту локальной сети на маршрутизаторе с кабелем Ethernet. Затем можно обращаться к маршрутизатору, открывая соединение Telnet (предпочтительно защищенное SSH) с IP-адресом локальной сети маршрутизатора. Однако держите кабель консоли под рукой на случай, если потребуется внести в конфигурацию изменение без доступа через Telnet. Клиент Telnet входит в состав большинства операционных систем.

Иногда полезно отключить протокол STP на внутренних интерфейсах локальной сети, если такая мера предусмотрена в маршрутизаторе. Если планируется организовать сложную сеть коммутаторов, то отключать STP не следует; но в малой сети благодаря отключению STP время соединения внутренних устройств локальной сети с маршрутизатором может сократиться на интервал до 30 секунд. Для каждого интерфейса локальной сети (в данном случае от FastEthernet0 до FastEthernet3), введите

interface FastEthernet0

spanning-tree portfast

exit

Тестирование конфигурации

Настало время сохранить конфигурацию. Введите команду

copy running-config startup-config

чтобы сохранить выполненные настройки в энергонезависимой памяти и обеспечить восстановление конфигурации после перезапуска маршрутизатора, сбоя электропитания и в других ситуациях.

Следует также ввести команду

show running-config

для вывода копии только что созданной конфигурации на экран. Конфигурацию можно скопировать и вставить в текстовый редактор для обращений к ней в будущем. Можно также изменить конфигурацию в текстовом редакторе и вставить ее в сеанс терминала, чтобы внести изменения в маршрутизатор. На данном этапе конфигурация должна выглядеть примерно так, как показано в листинге 2. Обратите внимание, что в листинге 2 пропущены многие строки, которые автоматически вставляются или включены по умолчанию. Основа листинга 2 — команды, введенные выше.

Теперь можно подключить кабель Ethernet к WAN-порту маршрутизатора и попытаться подключиться к Internet. Обратите внимание, что в отсутствие DHCP-сервера узлам внутренней локальной сети потребуются статические IP-адреса.

Что дальше?

Дальнейшие перспективы беспредельны. Для доступа к маршрутизатору, несомненно, будут назначены имена пользователя и пароли, организован доступ Telnet и/или SSH (если это не сделано ранее), а доступ ограничен определенными IP-адресами. Следует подумать об изменении списков доступа, чтобы запретить доступ к сети компании из частных, немаршрутизируемых диапазонов IP-адресов.

Можно превратить маршрутизатор в DHCP-сервер, организовать VPN-доступ с маршрутизатором в качестве конечной точки, добавить инструкции NAT и записи списка доступа для доступа к Web-серверу внутренней сети из Internet или разместить брандмауэр ISA Server между маршрутизатором и клиентами локальной сети. С течением времени я вносил изменения в свою конфигурацию, и она стала гораздо сложнее описанной в данной статье. Читайте дополнительную документацию (настоятельно рекомендуется серия Cisco Field Manual, опубликованная издательством Cisco Press), задавайте вопросы знакомым специалистам по оборудованию Cisco и экспериментируйте!

Майкл Дрегон (mike@mikerochip.com) — редактор Windows IT Pro и системный инженер в Нью-Йорке. Имеет сертификаты MCDST и MCSE: Messaging

Источник: http://www.osp.ru/win2000/2009/04/9051071/ |